ELK与安全的一些配置

前些日子不是搞什么记录用户登录到机器后执行的命令的行为的事情吗?7月份的时候,将session记录脚本放到用户的profile里面,只要登录就调取session,然后记录用户执行的命令和输出。

但是这个有点太彻底了。今天将尘封已久的ELK又拉出来,在这个上面做个测试。

我的这台ELK已经运行了有3年的时间了。

[root@detect-risky-01 ~]# rpm -qi setup

Name : setup

Version : 2.8.71

Release : 11.el7

Architecture: noarch

Install Date: 2020年09月09日 星期三 21时44分52秒

Group : System Environment/Base

Size : 697141

License : Public Domain

Signature : RSA/SHA256, 2020年04月03日 星期五 17时21分58秒, Key ID 24c6a8a7f4a80eb5

Source RPM : setup-2.8.71-11.el7.src.rpm

Build Date : 2020年04月01日 星期三 00时29分34秒

Build Host : x86-02.bsys.centos.org

Relocations : (not relocatable)

Packager : CentOS BuildSystem <http://bugs.centos.org>

Vendor : CentOS

URL : https://pagure.io/setup/

Summary : A set of system configuration and setup files

Description :

The setup package contains a set of important system configuration and

setup files, such as passwd, group, and profile.

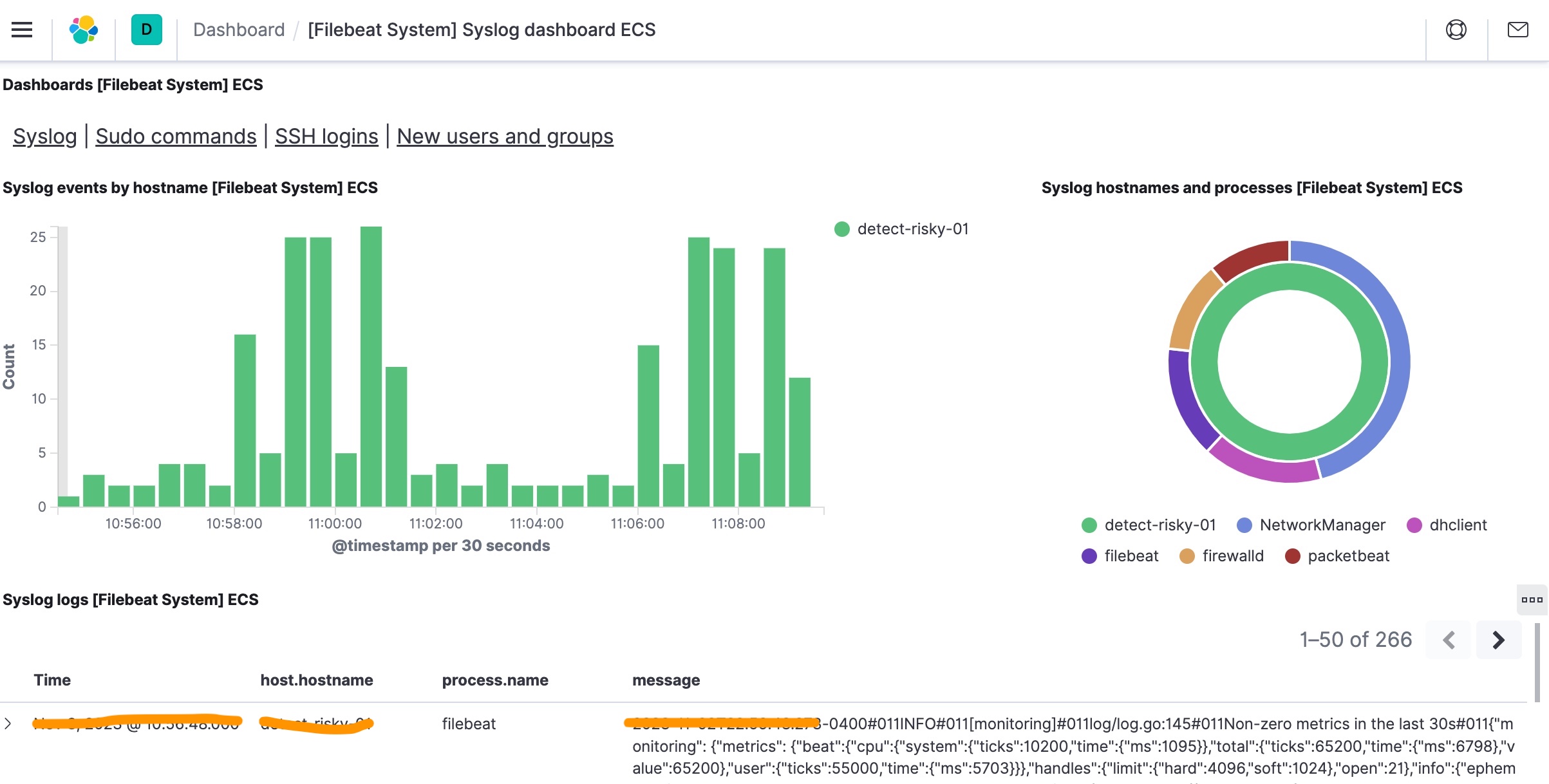

原来一直是在vcenter上做了端口映射,用于分析和记录所有不同vLAN的虚拟机的网络流量的。用的是提供的packetbeat进行流量分析。然后呈现到kibana。

而ELK本身就提供了system log的显示功能,只要安装Filebeat然后简单配置就可以了。

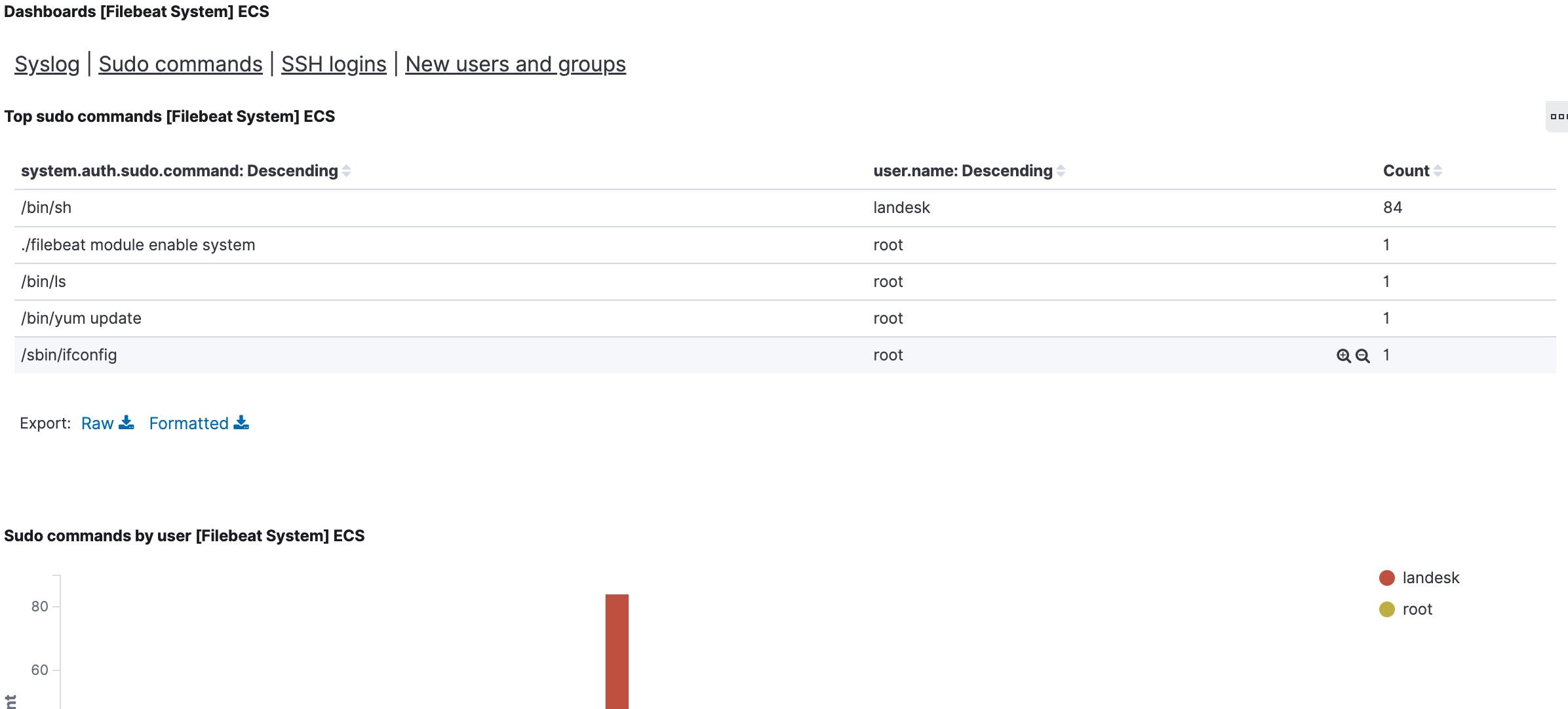

然后,在filebeat system这个看板里面就能看到一些信息,包括syslog,执行的sudo命令,ssh登录,以及新添加的用户和组信息等。

这个看起来要比用邮件看到的更友好,而且ELK本身带报警功能,可以更好的防范。

ELK在数据分析上面和安全上面真的很不错。配置简单,运行也简单,而且支持外部CSV,excel等文件的导入。对于中小企业真的是很友好。